Warum man einen VPN-Offloader braucht und wie dieser funktioniert haben wir hier bereits beschrieben.

Die Installation ist mit Ubuntu/linux Mint getestet.

Das benötigte Programm scp kann mit

sudo apt install scp

nachinstalliert werden.

Für Windows Nutzer -> EdgeRouter X flashen

Die Installation der Firmware

Grundsätzlich muss der Flash-Vorgang über zwei Schritte erfolgen, da das Freifunk-Image nicht direkt installiert werden kann, es gibt aktuell nur ein sysupgrade-Image.

Das OpwnWRT-Image „openwrt-ramips-mt7621-ubnt-erx-initramfs-factory.tar“ findet ihr in unserem Firmwarebereich.

Die passende Freifunk-Firmware findet ihr ebenfalls in unserem Firmwarebereich. Sucht dann einfach nach „ubnt-erx“.

Netzwerkeinstellung des PC/Laptop auf manuell (statisch) stellen – 192.168.1.2/255.255.255.0

Wir schalten den Router ein und verbinden den Laptop per LAN Kabel mit dem Port eth0 des EdgeRouter X (ER-X).

Der Router ist per SSH unter der IP 192.168.1.1 erreichbar. (User ist ubnt, Passwort ebenfalls ubnt)

Wir öffnen das 1. Terminal und melden uns per SSH mit dem ER-X an.

ssh ubnt@192.168.1.1

Nun wissen wir das die Verbindung mit dem ER-X funktioniert und können weiter fortfahren.

Das 1. Terminal schließen wir nicht, weil wir es gleich noch benötigen.

Jetzt müssen wir das OpenWRT-Image auf den Router laden und ausführen, damit das Gerät erstmalig mit dem OpenWRT-Image gestartet wird. Der Pfad ist wichtig, da der Speicherplatz begrenzt ist und /tmp bei jedem Start wieder geleert wird.

Wir öffnen ein 2. Terminal und laden die Datei (lede-ramips-mt7621-ubnt-erx-initramfs-factory.tar) per scp zum ER-X.

cd /home/USER/PFAD/ZUM/IMAGE

scp openwrt-ramips-mt7621-ubnt-erx-initramfs-factory.tar ubnt@192.168.1.1:/tmp

Nach dem Upload liegt die gewünschte Datei im Verzeichnis /tmp des Router’s.

Im 1. Terminal wechseln wir in das Verzeichnis /tmp und starten die Installation mit dem folgenden Befehl.

cd /tmp

add system image openwrt-ramips-mt7621-ubnt-erx-initramfs-factory.tar

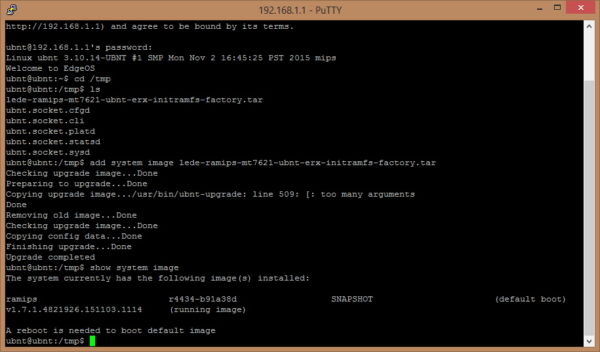

Hier der komplette Output auf der Konsole.

login as: ubnt

Welcome to EdgeOSBy logging in, accessing, or using the Ubiquiti product, you

acknowledge that you have read and understood the Ubiquiti

License Agreement (available in the Web UI at, by default,

http://192.168.1.1) and agree to be bound by its terms.ubnt@192.168.1.1’s password:

Linux ubnt 3.10.14-UBNT #1 SMP Mon Nov 2 16:45:25 PST 2015 mips

Welcome to EdgeOS

ubnt@ubnt:~$ cd /tmp

ubnt@ubnt:/tmp$ ls

openwrt-ramips-mt7621-ubnt-erx-initramfs-factory.tar

ubnt.socket.cfgd

ubnt.socket.cli

ubnt.socket.platd

ubnt.socket.statsd

ubnt.socket.sysd

ubnt@ubnt:/tmp$ add system image openwrt-ramips-mt7621-ubnt-erx-initramfs-factory.tar

Checking upgrade image…Done

Preparing to upgrade…Done

Copying upgrade image…/usr/bin/ubnt-upgrade: line 509: [: too many arguments

Done

Removing old image…Done

Checking upgrade image…Done

Copying config data…Done

Finishing upgrade…Done

Upgrade completed

ubnt@ubnt:/tmp$

Den aktuellen Status anzeigen lassen.

show system image

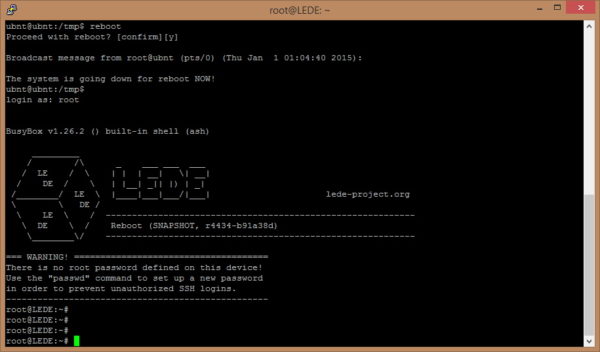

Nun kann der Router mit einem

reboot

neu gestartet und alle Terminal’s geschlossen werden.

Wichtig! Nach dem Neustart ist der Router weiterhin über die 192.168.1.1 erreichbar, allerdings auf dem Interface eth1!

Das LAN Kabel beim reboot bitte an eth1 anschließen!

Wenn das Kabel nicht umgesteckt wird, kommt man nicht mehr dran.

Achtung!

Jetzt müssen wir noch unbedingt den protokollierten und gespeicherten Schlüssel für die 1. SSH Sitzung (ubnt@192.168.1.1) löschen, bei einer erneuten SSH Anmeldung auf die IP „192.168.1.1“, kommt es ansonsten zu einer Fehlermeldung.

Dazu navigieren wir ins Home Verzeichnis (/home/USER/.ssh), mit Strg+H werden die versteckten Dateien sichtbar gemacht. Dann löschen wir im Verzeichnis „.ssh/“ die „known_hosts“, oder die einzelne Sitzung mit dem Befehl „ssh-keygen -R 192.168.1.1″!

Hier eine Beispielausgabe:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ @ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @ @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY! Someone could be eavesdropping on you right now (man-in-the-middle attack)! It is also possible that a host key has just been changed. The fingerprint for the ED25519 key sent by the remote host is SHA256:2iJAHZZHlYMrlrBGw3t7Ma62TuZ0p7p+av3O4W+cpHY. Please contact your system administrator. Add correct host key in /home/tux/.ssh/known_hosts to get rid of this message. Offending ECDSA key in /home/tux/.ssh/known_hosts:6 remove with: ssh-keygen -f "/home/tux/.ssh/known_hosts" -R 172.217.22.227 ED25519 host key for 172.217.22.227 has changed and you have requested strict checking. Host key verification failed.

Als Erklärung:

Bei allen Kontakten stellt das SSH-Programm über asymmetrische Kryptografie sicher, dass der Server auch über den richtigen privaten Schlüssel verfügt, der zum öffentlichen, in der Datei /home/USER/.ssh/known_hosts abgelegten passt, und verweigert im Zweifelsfall den Verbindungsaufbau.

Nach dem Neustart des Gerätes können wir uns über das Terminal mit dem Benutzer root anmelden.

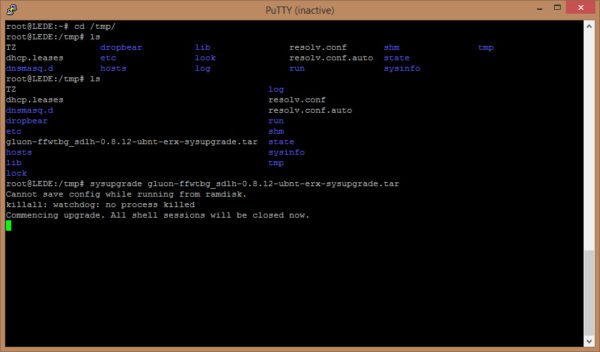

Nun spielen wir das Freifunk-Image auf den Router, genau wie wir das OpenWRT-Image installiert haben. Per scp wird das Image ins /tmp Verzeichnis abgelegt, danach kann per SSH-Konsole ein sysupgrade durchgeführt werden.

Ein Terminal öffnen:

cd /home/USER/PFAD/ZUM/IMAGE

scp gluon-fflip-1.4.1-20200903-ubnt-erx-sysupgrade.bin root@192.168.1.1:/tmp/

Ein neues Terminal öffnen und anmelden:

ssh root@192.168.1.1

Danach folgt das sysupgrade:

Ins Verzeichnis /tmp wechseln

cd /tmp

Mit

ls

kontrollieren ob die Datei vorhanden ist und mit

sysupgrade gluon-fflip-1.4.1-20200903-ubnt-erx-sysupgrade.bin

das Upgrade starten.

Nun startet der Router erneut durch, danach ist er dann wie gewohnt per SSH und Weboberfläche unter der Adresse 192.168.1.1 (an eth1) erreichbar. Beim ersten Start, nach dem flashen, gelangt man sofort in den Config Mode.

Der WAN Port ist der eth0. Der wird mit dem Provider Router verbunden.

Die LAN Port’s eth1 – eth4 werden mit den Freifunk Routern verbunden.

Per Resetknopf auf der Rückseite kann wie gewohnt in den Config Mode gewechselt werden.

Schreibe einen Kommentar